스마트폰 해킹과 그 피해 사례가 늘어남에 따라 해킹 범죄가 영화나 드라마의 소재가 되기도 합니다. 폰에 저장된 개인정보를 탈취하거나 기기를 임의로 원격 조작하는 짓은 이제 SF가 아닌 일상물 장르에도 종종 등장하는 장면이 되었습니다. 게다가 더 나쁜 소식도 들려옵니다. 이를테면 사용자가 완전히 안심하고 있을 충전 중에도 스마트폰이 해킹당할 수 있다는 사실처럼요.

2019년에 스마트폰을 원격 조종하기 위한 해킹용 OMG 충전 케이블이 적발된 것을 시작으로 충전기 해킹의 위험성이 널리 알려지게 되었고, 미국 FBI(Federal Bureau of Investigation)와 태국 CIB(Central Investigation Bureau)는 스마트폰 충전 케이블을 통해 개인정보 등 민감 정보들이 탈취될 수 있고 악성 멀웨어가 설치될 수도 있다고 경고한 바 있습니다.

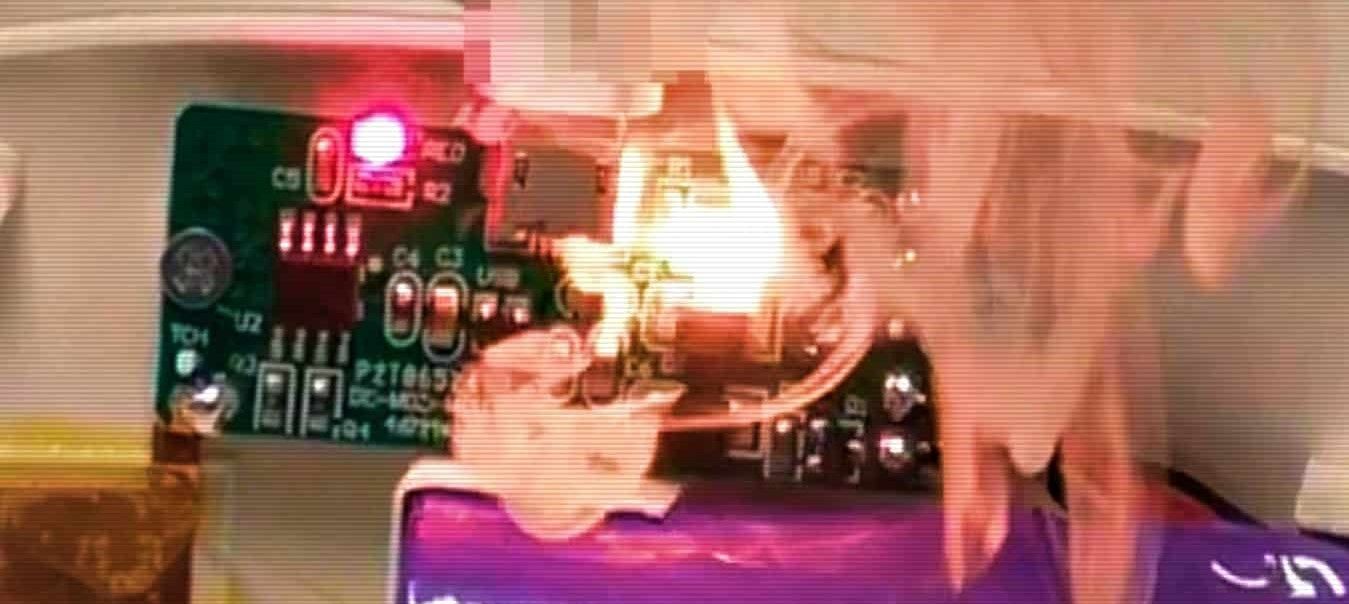

소프트웨어적 피해뿐 아니라, 2020년에는 중국 보안기업 '텐센트 시큐리티(Tencent Security)'가 충전기를 해킹함으로써 스마트폰에 과도한 전력을 공급하여 폰이 타거나 녹는 등 물리적 피해를 가할 수 있다는 사실을 실험을 통해 알리기도 했습니다.

이와 마찬가지의 일이 전기차 충전 과정에서도 일어날 수 있습니다. 소프트웨어 중심의 전기차가 등장하고 널리 보급됨에 따라 해커들이 전기차 충전기를 통해서도 스마트폰 충전기 공격과 같은 짓을 저지를 수 있게 되었으니까요.

이에 오늘은 전기차 충전 장비 EVSE(Electric Vehicle Supply Equipment)를 노리는 위협과 그 대처 방법에 대해 알아보겠습니다.

EVSE 보안 위협

기존의 내연기관 자동차는 주유소에서 연료를 채우기만 하면 끝, 더 할 일이 없습니다. 요금 결제 등 주유소 서비스 이용은 운전자가 직접 처리해야 할 일이죠.

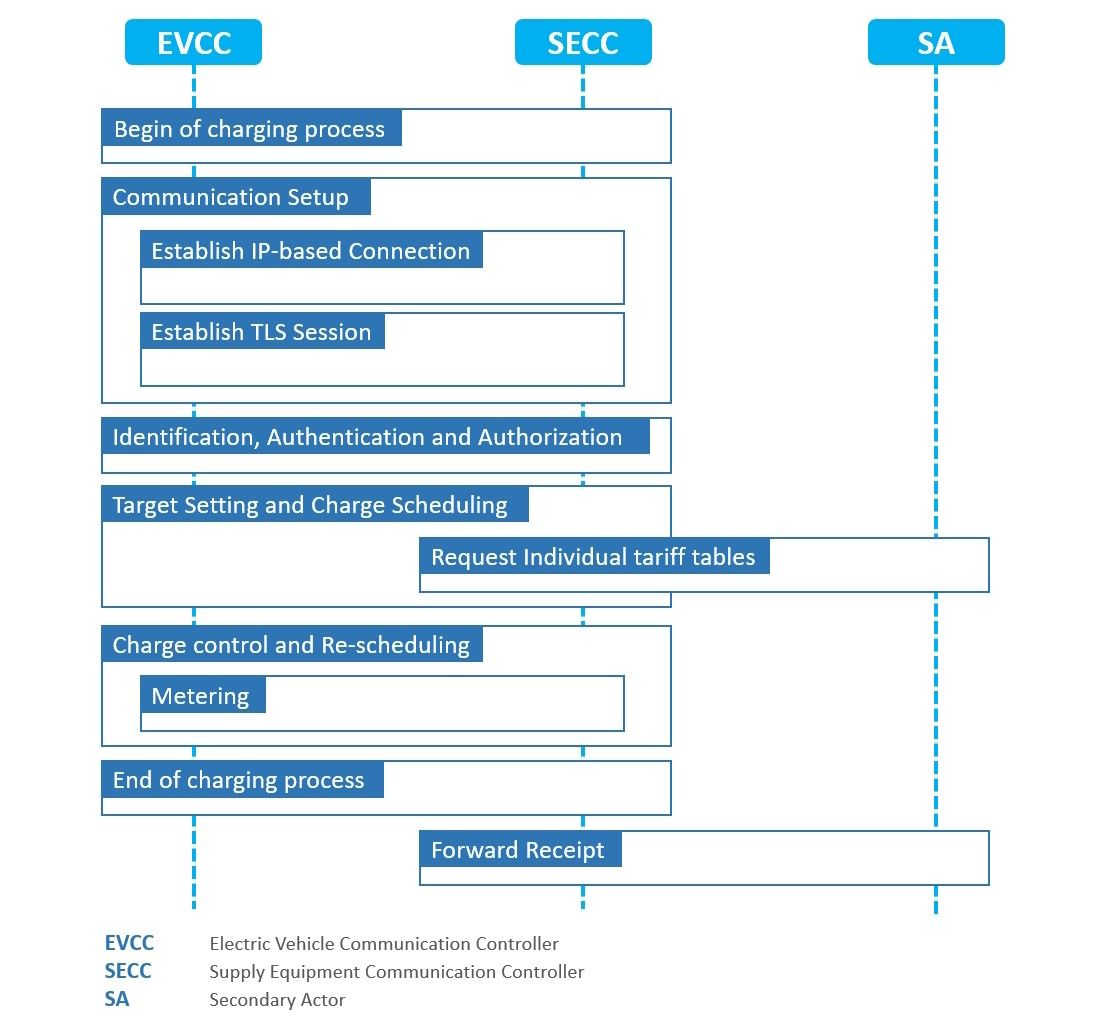

그와 달리 전기차는 아래 그림과 같은 ISO 15118 표준이 정의하는 'PnC(Plug & Charge)' 기술을 통해 충전을 시작하자마자 자동으로 결제가 처리되기도 하고, 스마트 그리드 시스템의 일부로서 전기를 사고 파는 거래 등 여러 가지 서비스들을 제공받습니다.

그러한 서비스를 제공받기 위해서는 전기차와 EVSE가 각각 해당 소프트웨어를 탑재하고, 서로 통신을 해야 합니다. 그 과정에서 개인정보나 결제정보 등 민감 정보를 주고받기도 하는데요. 이때 만약 사이버 보안이 취약하다면 정보의 노출과 탈취, 스푸핑(spoofing), 중간자 공격(Man-in-the-Middle Attack) 등의 보안 사고가 일어날 수 있습니다.

하지만 그쯤에 그치지 않고 공격자가 충전 네트워크를 통해 차량 내부로 침투해 악성 소프트웨어를 설치하여 차량 안전에 관련된 기능을 조작하거나, 앞서 본 스마트폰 과부하 실험처럼 과도한 전력을 공급하여 화재나 고장 등 물리적 공격까지 가할 수 있습니다. 나아가 개인의 위험 수준을 넘어서 EVSE에 대한 공격을 시작으로 한 전체 전력망에 대한 공격, 대량 인명·재산 피해로도 이어질 수 있습니다.

전력망 공격에 따른 피해는 각개 차량이나 EVSE 선에서 그치지 않고 대규모 정전 사태 등 큰 피해를 초래할 수 있습니다. 특히 시민 대부분이 아파트 등 공동주택에 거주하고 지하주차장이 많은 우리나라 주거환경의 특성상 충전기 공격에 따른 화재 유발은 대형 인명 사고로 이어질 위험성도 있습니다.

아직은 전기차 충전 프로세스의 전산화가 충분히 진행되지 않았기 때문에 앞으로 일어날 수 있는 위험 정도로 보이겠지만, 그 위험성을 유추해 볼 수 있는 사건은 지금도 일어나고 있습니다. 예를 들어, 2022년에 러시아 고속도로 전기차 충전소의 EVSE가 해킹되어 기능이 마비되고 현재 교전국인 우크라이나 관련 메시지를 표시하는 일이 있었습니다.

미국 국립 연구소 'SNL(Sandia National Laboratories)'의 연구에 따르면 전기차 충전 인프라에서 다양한 보안 취약점이 발견되었습니다. 그중에서도 특히 안전해야 할 전기차와 EVSE 간의 인터페이스와 EVSE의 사용자 인터페이스가 주요 공격 대상이 되는 등, EVSE의 사이버 보안 조치는 현재 매우 미흡한 수준으로 평가되었습니다. 그 위험성은 EVSE 보급이 가속화되고 그 전산화 및 지능화가 진행되어감에 따라 훨씬 더 커져가게 될 것입니다.

우리나라 정부도 세계적 추세에 발맞춰 2030년까지 123만 기 이상의 전기차 충전기 보급을 목표하는 등 충전 인프라 확대에 속도를 내고 있는데요. 늘어나는 EVSE에 대한 사이버 보안 조치가 충분하지 않다면 이후 벌어질 공격의 결과는 지금처럼 단순한 기능 마비나 장난 수준의 메시지 표시 정도로 그치지 않을 것입니다.

각국의 EVSE 보안 위협 대처

사이버 공격으로부터 전기차와 EVSE를 안전하게 지키기 위한 대표적 통신 규격으로는 'ISO 15118' 그리고 'OCPP(Open Charge Point Protocol)'가 있습니다. ISO 15118은 전기차와 EVSE 간의 통신을 위한 규격이고, OCPP는 EVSE와 충전기 관리 인프라 간의 통신을 위한 규격입니다. 둘은 모두 통신 간의 인증과 암호화를 제공할 것을 요구합니다.

이를 기본으로 두고, 세계 각 국가에서 EVSE에 대해 어떤 보안 요구사항을 규정하고 있는지 살펴보겠습니다.

미국에서는 2023년 3월에 국가 전기차 인프라 확대 프로그램 'NEVI(National Electric Vehicle Infrastructure)'가 주관하는 표준 및 요구사항(NEVI Standards and Requirements)이 발효되었습니다. 그 내용은 규제적 강제성을 가지며, 차량과 EVSE 간에 ISO 15118-3을 따르는 소프트웨어와 15118-3, 15118-20을 모두 구현할 수 있는 하드웨어를 갖추어야 한다고 명시하고 있습니다. 그리고 EVSE와 충전 인프라 간의 통신은 OCPP 1.6J 이상을 준수해야만 하며, 2024년 2월 28일까지 OCPP 2.0.1를 준수할 것을 요구합니다.

NEVI 표준 외에도, 미국 국립 연구소 'SNL(Sandia National Laboratories)'에서 발간한 보고서는 EVSE에 대한 물리적 보안과 방화벽 및 프록시 설정 등을 포함한 기능 구성을 명시하고 있습니다.

영국에는 제품 안전 및 표준 사무국 'OPSS(Office for Product Safety and Standards)'가 주관하는 전기차 스마트 충전 관련 규제(The Electric Vehicles Smart Charge Points Regulations)가 있는데요. 그 내용 또한 규제적 강제성을 가지며, EVSE에 대한 통신 보안뿐 아니라 소프트웨어 보안 업데이트, 보안 부팅(Secure Boot) 구현, 물리적 손상 보호 방법, 위/변조 방지 시스템 구현 등을 요구하고 있습니다.

유럽 연합 EU와 네덜란드에서는 스마트 충전 인프라 기업 'Elaadnl'과 보안 연합체 'ENCS(The European Network for Cyber Security)'가 주관하는 전기차 충전소 보안 요구사항(Security requirements for procuring EV charging stations)이 있습니다. 그 내용은 EVSE에 대한 암호화 알고리즘 및 프로토콜, 통신 보안, 접근 제어, 수명 주기 관리 등의 사이버 보안 요구사항을 명시하고 있습니다.

국내 전기차 충전 인프라 규제를 살펴보면 OCPP 1.6 준수가 의무 사항으로 되어 있으며, 통신에서의 메시지 위/변조 방지를 위한 시스템 제공 및 개인정보 교환시 기밀성 제공 등이 국가기술표준원의 권고 사항으로 명시되어 있습니다.

이렇듯 세계 각국의 EVSE 사이버 보안 요구사항에서 볼 수 있듯이, 전기차 충전 보안은 단지 통신 규격을 통한 인증과 암호화 수준에서 그치지 않고 EVSE 자체의 보안 또한 필수인 것을 알 수 있는데요. 국내 기업 중에서는 우리 아우토크립트가 통신 규격을 바탕으로 전기차 및 EVSE에 대한 내부 보안, 키 관리 등을 종합하여 전반적 충전 서비스를 위한 전체적인 사이버 보안 솔루션을 제공하고 있습니다.

지금도 그러하지만 앞으로는 지금과 비교할 수도 없이 커져갈 전기차 충전 인프라, 확고한 사이버 보안 기술을 바탕으로 편리하고도 안전한 충전 서비스를 모두가 걱정없이 누릴 수 있게 되길 기대합니다.

- 아우토크립트 기술기획팀 고찬영 연구원