최근 자동차 업계의 가장 큰 화두 중 하나는 단연 사이버보안입니다. 유럽을 필두로 전 세계 주요 국가들이 자동차 사이버보안을 법적 의무 사항으로 규정하고 있기 때문입니다.

이를 위해 두 가지 핵심 기준이 강조되고 있습니다:

- UN Regulation 155 (UN R155): 자동차 제조사가 보안을 위해 필수적으로 해야 할 활동(What)을 정의합니다.

- ISO/SAE 21434: UN R155를 준수하기 위해 구체적으로 어떤 활동을 수행해야 하는지(How)에 대한 국제 표준입니다.

하지만 여기서 한 가지 간과하기 쉬운 사실이 있습니다. 현재의 가이드라인들은 보안 활동의 '절차'를 가이드할 뿐, 실제 어떤 기술을 어떻게 적용해 차를 지킬 것인가에 대한 구체적인 기술적 해답을 모두 담고 있지는 않다는 점입니다. 특히 기술적 측면에서 '아무리 강력한 암호 알고리즘을 써도 그 키(Key)가 뚫리면 모든 보안은 무용지물'이 되고 맙니다. 결국 보안의 성패는 알고리즘 자체가 아닌 이를 운용하는 '열쇠(Key)'에 달려 있습니다. 오늘은 자동차 보안의 근간이 되는 키 관리(Key Management)에 대해 깊이 있게 살펴보겠습니다.

본 포스팅은 [자동차 환경의 암호키 관리]기술 백서 (White Paper)의 핵심 내용을 요약하여 작성되었습니다.

1. 왜 자동차 보안에서 '키 관리'가 이슈인가?

자동차 보안 표준인 ISO/SAE 21434 (부속서 C.5)에서는 KMS(Key Management System)의 필요성을 명시하고 있습니다. 하지만 표준은 "무엇을(What)" 해야 하는지만 알려줄 뿐, "어떻게(How)" 구현할지는 말해주지 않습니다.

자동차 환경은 일반 IT 환경보다 훨씬 까다롭습니다.

- 수많은 제어기(ECU): 수십 개의 ECU마다 고유한 키가 필요합니다.

- 복잡한 공급망: OEM(완성차)과 Tier 1(부품사) 간의 안전한 키 전달이 필수적입니다.

- 긴 수명: 차 한 대가 10년 이상 운행되는 동안 키의 안전성을 보장해야 합니다.

2. 암호키 관리의 6단계 라이프사이클

암호키는 단순히 생성하고 끝나는 것이 아니라, 생명주기(Lifecycle) 전반에 걸친 관리가 필요합니다.

2.1 다양한 키 유형과 복잡한 생명주기

차량 환경에는 다음과 같은 다양한 키들이 혼재합니다.

- ECU의 시스템 보호를 위한 키 (ex. secure Boot)

- ECU의 외부 통신을 위한 키(OTA포함) : 전자서명을 제공하는 비대칭키가 주요 사용됨

- ECU의 내부 통신을 위한 키 : 주로 대칭키가 사용됨

- 생산공정에서 ECU를 관리하기 위한 키 : 현재는 주로 대칭키가 사용되나 점차 비대칭키 방식(인증서 방식)으로 전환 중

이 모든 키는 생성 → 저장 → 배포 → 사용 → 갱신 → 폐기라는 6단계의 엄격한 프로세스를 거쳐야 합니다.

| Owner | Usages of Key | Key Type | |

|---|---|---|---|

| Symmetric | Asymmetric | ||

| Network Server | TLS Handshaking | O | |

| Code Signing Server | Security for OTA update | O | |

| PKI Infra Server | Certificate Management | O | |

| Security Operation Server | Authenticity & Confidentiality for Security Operation Server | O | |

| Application Server | Security for Connected Service | △ | O |

| ECU with Ext. Connectivity | TLS Handshaking (mutual TLS) | ||

| ECU with Ext. Connectivity | Security for Connected Service | △ | O |

| ECU | Master Key for Vehicle E/E System | △ | O |

| ECU | Master Key for ECU System | △ | O |

| ECU | Key for OnBoard Communication | O | △ |

| ECU | System Security of ECU (secure boot, secure flash, secure access, ...) | O | O |

| External Device | Master Key for Device System | △ | O |

| External Device | Security for Connected Service | △ | O |

| External Device | System Security of Device (secure boot, secure flash, secure access, ...) | O | O |

2.2 SDV 및 공급망 환경에서의 관리 복잡성

SDV(Software Defined Vehicle) 시대로 접어들며 수백 개의 ECU와 다수의 공급망 주체(OEM, Supplier)가 얽히게 되었습니다. 이 모든 단계에서 키가 안전하게 관리되지 않으면 공급망 전체가 위협받을 수 있습니다.

2.3 규제 관점에서의 키 관리 리스크

UN R155와 ISO/SAE 21434의 TARA(Threat Analysis and Risk Assessment) 관점에서도, 키 관리 실패는 단순한 실수가 아닌 ‘시스템 수준의 치명적 보안 리스크’로 분류됩니다.

3. 자동차 보안 키 관리 인프라의 정의

자동차 보안 키 관리 인프라(Key Management Infrastructure)는 차량 환경에서 사용되는 모든 암호 키를 정책 기반으로 생성, 관리, 통제하는 중앙 집중형 보안 기반 시설입니다.

이는 단순한 암호 알고리즘이 아닙니다. 이는 차량 보안 기능을 가능하게 하는 기반 인프라로서 다음과 같은 핵심 역할을 수행합니다.

- 중앙 통제: OEM의 보안 정책을 전사적으로 적용하는 단일 지점

- 일관성 확보: 키 생명주기 전반에 대한 표준화된 관리 체계 제공

- 보안 연속성: 생산부터 정비까지, 차량의 전 생애주기를 연결하는 보안 고리

4. 자동차 보안 키 관리 인프라가 필요한 이유

4.1 SDV 환경에서의 키 운영 요구사항 변화

SDV 환경에서는 차량 기능이 수시로 업데이트됩니다. 이제 키는 고정된 값이 아니라, 운영 중에도 계속 관리되어야 하는 동적인 자산입니다.

- OTA 업데이트: 새로운 서명 키 교체 필요

- 인증서 만료: 주기적인 갱신 필요

- 보안 사고 대응: 즉각적인 키 폐기 및 재발급 필요

4.2 공급망 전반의 정책 일관성 필요성

OEM과 Supplier가 각자 키를 관리하면 정책이 불일치하거나 책임 소재가 불분명해집니다. KMI는 OEM 중심의 통합된 정책을 통해 공급망 전체에 동일한 보안 기준을 적용합니다.

4.3 규제 대응을 위한 운영 증명 요구

규제 당국은 이제 "보안 기능을 넣었느냐"를 넘어 "키를 어떻게 관리했는지 증명하라"고 요구합니다. 인프라 시스템의 키 접근 이력, 변경 로그 등을 체계적으로 기록하여 신뢰할 수 있는 감사(Audit) 데이터를 제공합니다.

5. 자동차 보안 키 관리 인프라의 주요 기능 요소

인프라가 제 역할을 하기 위해 갖춰야 할 필수 기능들은 다음과 같습니다.

|

기능 요소 |

상세 설명 |

|

Key Generation |

HSM 또는 TRNG(진난수생성기) 기반의 강력한 보안성 확보 |

|

Key Storage |

물리적/논리적으로

완벽히 분리된 안전한 저장소 사용 |

|

Key Distribution |

ECU, 생산 라인, 백엔드로의 암호화된 전송 채널 확보 |

|

Lifecycle Management |

키의 갱신, 폐기, 재발급 프로세스 자동화 및 관리 |

|

Policy & Access Control |

역할 기반 접근 제어(RBAC)를

통한 엄격한 권한 관리 |

|

Audit & Logging |

모든 키 관련 행위에 대한 추적 가능한 로그 생성 |

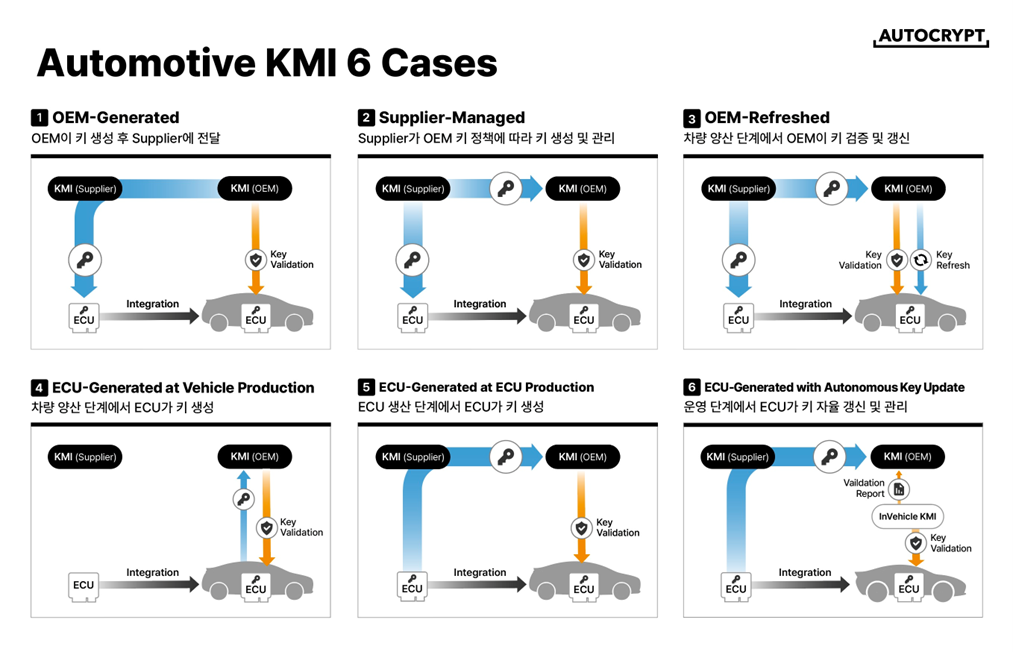

그렇다면 이러한 자동차 보안 키 관리 인프라는 실제 환경에서 어떻게 활용될까요? Autocrypt 에서는 자동차 환경의 특수성을 고려하여, 이 인프라 체계를 실무에 적용한 Automotive KMI(Key Management Infrastructure) 솔루션의 핵심 케이스를 다음과 같이 6가지 모델로 정의하고 있습니다.

이 6가지 케이스는 Autocrypt가 글로벌 OEM을 대상으로KMS를 구축하며 축적한 실전 경험과 노하우를 집약하여 정의한 핵심 적용 케이스 입니다. 차량의 설계부터 생산, 그리고 도로 위를 달리는 운행 단계까지 보안의 공백이 생기지 않도록 최적화된Automotive KMI의 실무적 표준을 제시합니다.

1. OEM-Generated

· 특징: OEM이 생성한 키를 부품사(Supplier)가 받아 생산 공정에서 주입하는 방식입니다.

· 장점: 부품사의 별도키 관리 인프라 구축 부담을 최소화 하면서도 효율적인 도입이 가능합니다.

2. Supplier-Managed

· 특징: 부품사가 직접 키를 생성 및 주입하고, OEM은 그 정보를 받아 검증만 수행합니다.

· 장점: 비대칭키 사용 시 부품사가 공개키만 OEM에 전달하면 개인키 보안을 유지할 수 있습니다.

3. OEM-Refreshed

· 특징: 부품사가 초기 키를 설치해 납품하면, OEM이 이를 검증한 후 자체적인 새로운 키로 재설치하는 방식입니다.

· 장점: 부품사가 최종 키 정보를 알 수 없으므로 OEM 중심의 독립적인 키 관리 체계를 확보할 수 있습니다.

4. ECU-Generated at Vehicle Production

· 특징: 차량 조립 단계에서 명령을 내려 ECU 내부에서 키를 직접 생성하게 합니다.

· 장점: 개인키가 ECU 외부로 절대 유출되지 않아 보안 강도가 매우 높고, 부품사의 별도 키 관리 비용이 절감됩니다.

5. ECU-Generated at ECU Production

· 특징: 부품 생산 공정에서 ECU가 키를 직접 생성하고, 그 공개키만 부품사 시스템을 거쳐 OEM에 전달됩니다.

· 장점: 4번 모델처럼 보안성이 높으면서도, 부품사가 자체 KMS로 공개키 정보를 관리하므로 문제 발생 시 추적 관리가 용이합니다.

6. ECU-Generated with Autonomous Key Update

· 특징: 차량 내부에 독립적인 '키 관리 서버'를 두어, 외부 네트워크 연결 없이도 스스로 키를 갱신합니다.

· 장점: 클라우드 연결이 불안정한 상황에서도 보안 가용성을 확보하며, 차량 내부의 신뢰 근거(RoT) 역할을 수행합니다.

핵심 요약: 우리에게 맞는 모델은?

자동차에는 수많은 ECU가 탑재되며, 각 부품사의 보안 역량과 제조 환경은 제각각입니다. 따라서 특정 모델 하나만을 고집하기보다, 부품사의 환경과 보안 요구사항에 맞춰 앞서 살펴본 6가지 모델을 유연하게 혼용하는 전략이 필요합니다.

여기서 가장 중요한 점은 어떤 모델을 채택하더라도, 중앙 집중화된 자동차 보안 키 관리 인프라를 통해 OEM 주도의 일관된 보안 정책을 적용하고 차량의 전 생애주기를 통합 모니터링해야 한다는 것입니다. 이것이 바로 당사가 제안하는 Automotive KMI의 지향점입니다.

6. 마치며

이제 차량 보안의 패러다임이 바뀌고 있습니다. "어떤 암호 알고리즘을 쓰는가"보다 "그 알고리즘을 움직이는 키를 어떻게 관리하는가"가 훨씬 중요해졌습니다.

Automotive KMI는 SDV 시대의 확장성, 운영의 편의성, 그리고 까다로운 글로벌 규제 대응을 동시에 해결할 수 있는 가장 확실한 해답입니다. 우리 차량의 보안 수준을 한 단계 높이고 싶다면, 지금 바로 우리 시스템의 '키 관리 체계'를 점검해 보시기 바랍니다.

Next Step

자동차 보안 키 관리 인프라의 구체적인 아키텍처와 상세 가이드가 궁금하신가요? 실무에 바로 적용할 수 있는 깊이 있는 내용을 담은 백서 전문을 아래 링크에서 확인해 보세요.